La Guardia Civil avisa de las facturas falsas que están llegando a los usuarios de dos entidades bancarias

Para identificar que estos mensajes son falsos, la OSI detalla que este tipo de correos contienen faltas de ortografía, carecen de logotipos de la entidad y el formato del correo es muy simple

Hace dos días la Guardia Civil de Tráfico ha alertado a través de su perfil oficial de Twitter de la detección de una campaña de correos maliciosos que distribuyen un ‘malware’ de tipo troyano suplantando a entidades bancarias como BBVA y el Banco Santander: un asunto que se ha identificado como “Confirming”.

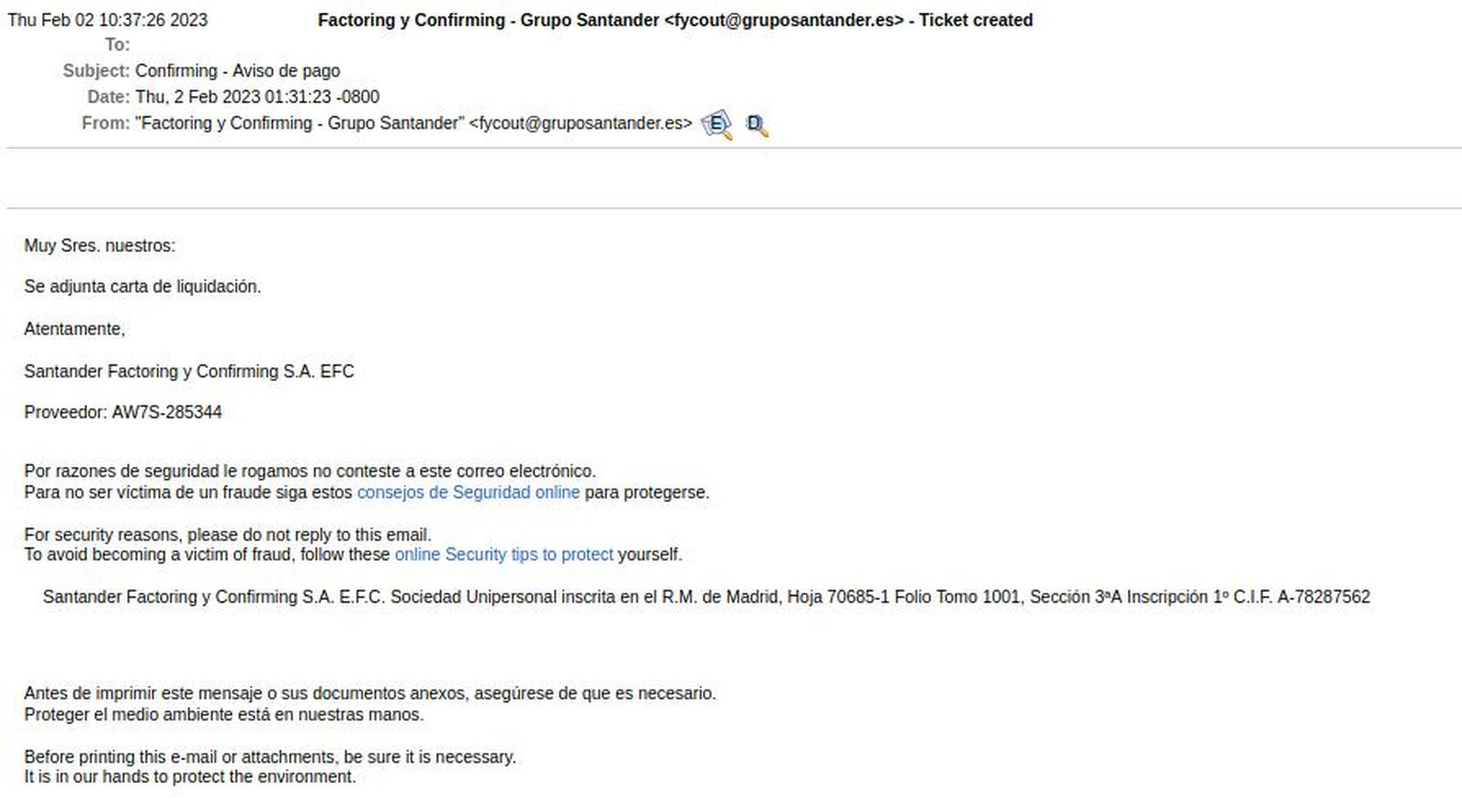

Estos correos maliciosos adjuntan una factura falsa de un pago o una liquidación que suplanta a los bancos anteriormente mencionados con el asunto “Confirmación – Aviso de pago”. Además, en el cuerpo del mensaje es donde se adjunta una carta de liquidación de pago que es el archivo malicioso.

En este caso, la Oficina de Seguridad del Internauta (OSI) detalla que los correos desde donde llegan estos mensajes fraudulentos son fycout@gruposantander.es en el caso del Grupo Santander, y confirming.bbva_bbva@accitraf.com en el caso de BBVA.

Al mismo tiempo avisan de que este tipo de correos contienen faltas de ortografía, carecen de logotipos de la entidad y el formato del correo es muy simple.

Además, la OSI señala que “una vez descargado el archivo malicioso y descomprimido, se puede observar un nombre como “FacturasPagadasalVencimiento.PDF.vbs”. A primera vista, se puede confundir con un archivo PDF, pero realmente es un script (código) de Visual Basic (herramienta de código)”.

También te puede interesar

Lo último